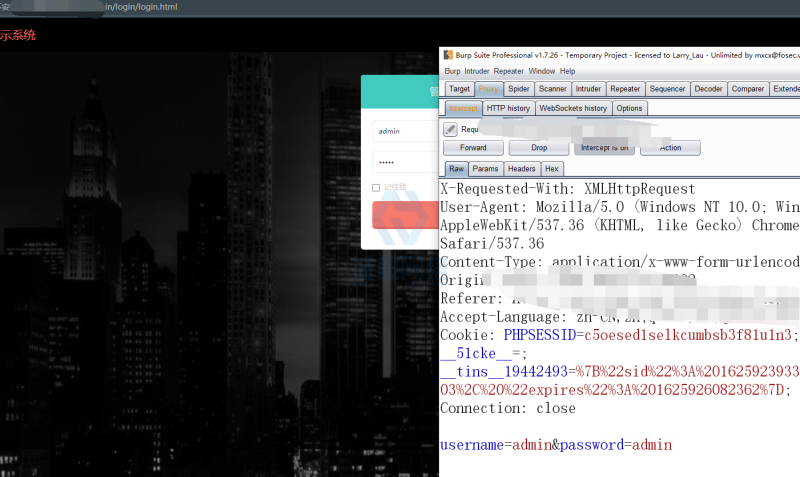

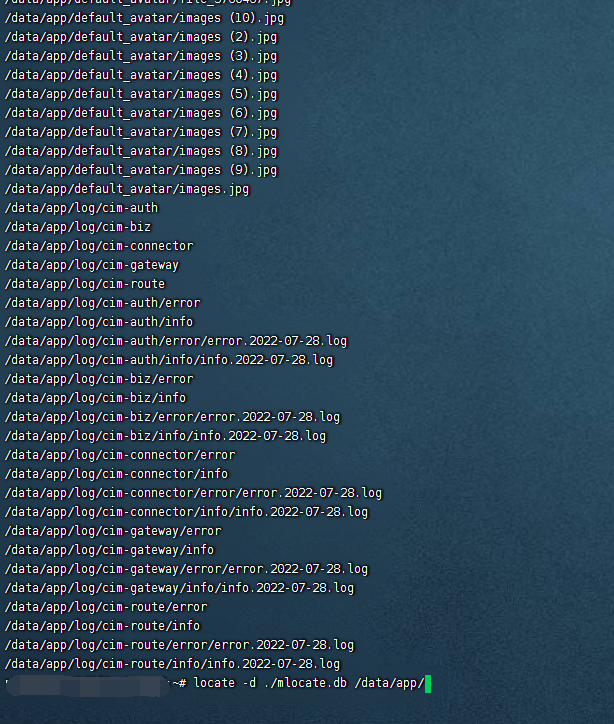

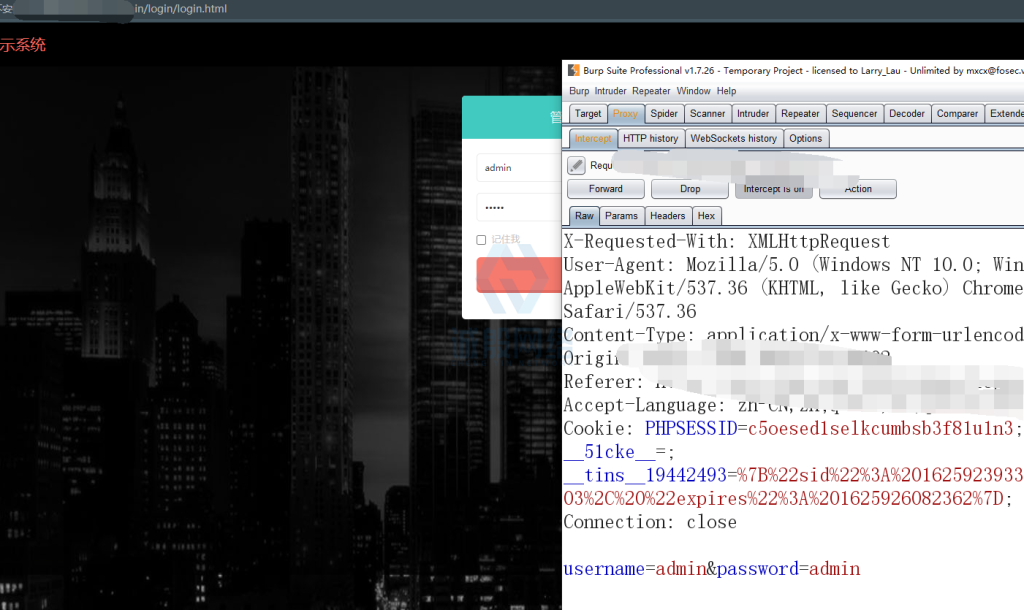

** 开启抓包,将数据包发送到爆破模块(CTRL+I)**

![图片[1]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120657452.png)

发送到爆破模块

![图片[2]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120657302.png)

点击Clear

![图片[3]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658922.png)

导入字典

![图片[4]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120657905.png)

导入成功

![图片[5]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120657513.png)

** 模式一:爆破指定用户的密码 ***

双击选择密码内容,点击add

![图片[6]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658282.png)

最终结果如图,会在密码内容前后添加一个 § 符号,这样就ok了。

![图片[7]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658666.png)

随后点击Start attack

![图片[8]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120657513-1.png)

会弹出一个窗口

![图片[9]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658699.png)

如果想要爆破测试后台是否含有密码为:123456 的用户,则只需要给username的参数值双击添加变量即可。去掉password变量。只保留一个。

![图片[10]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658599.png)

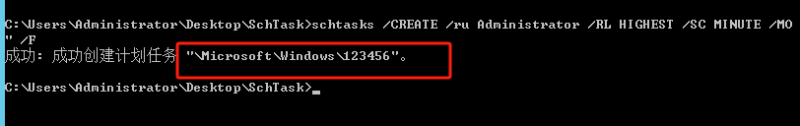

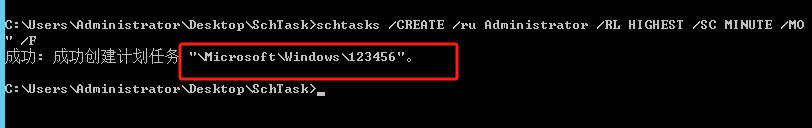

模式二:如果爆破的用户与密码都属于一个内容。

例如:用户名为:123456 ,密码也为 :123456,并且有多个这样的密码组合。那么就可以使用该种模式。

选择爆破类型,添加2个参数值变量,接着点击start

![图片[11]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658808.png)

最终展示结果

![图片[12]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658350.png)

账户密码都相同,无需去同时导入两次账户密码。他就可以自动化进行爆破。

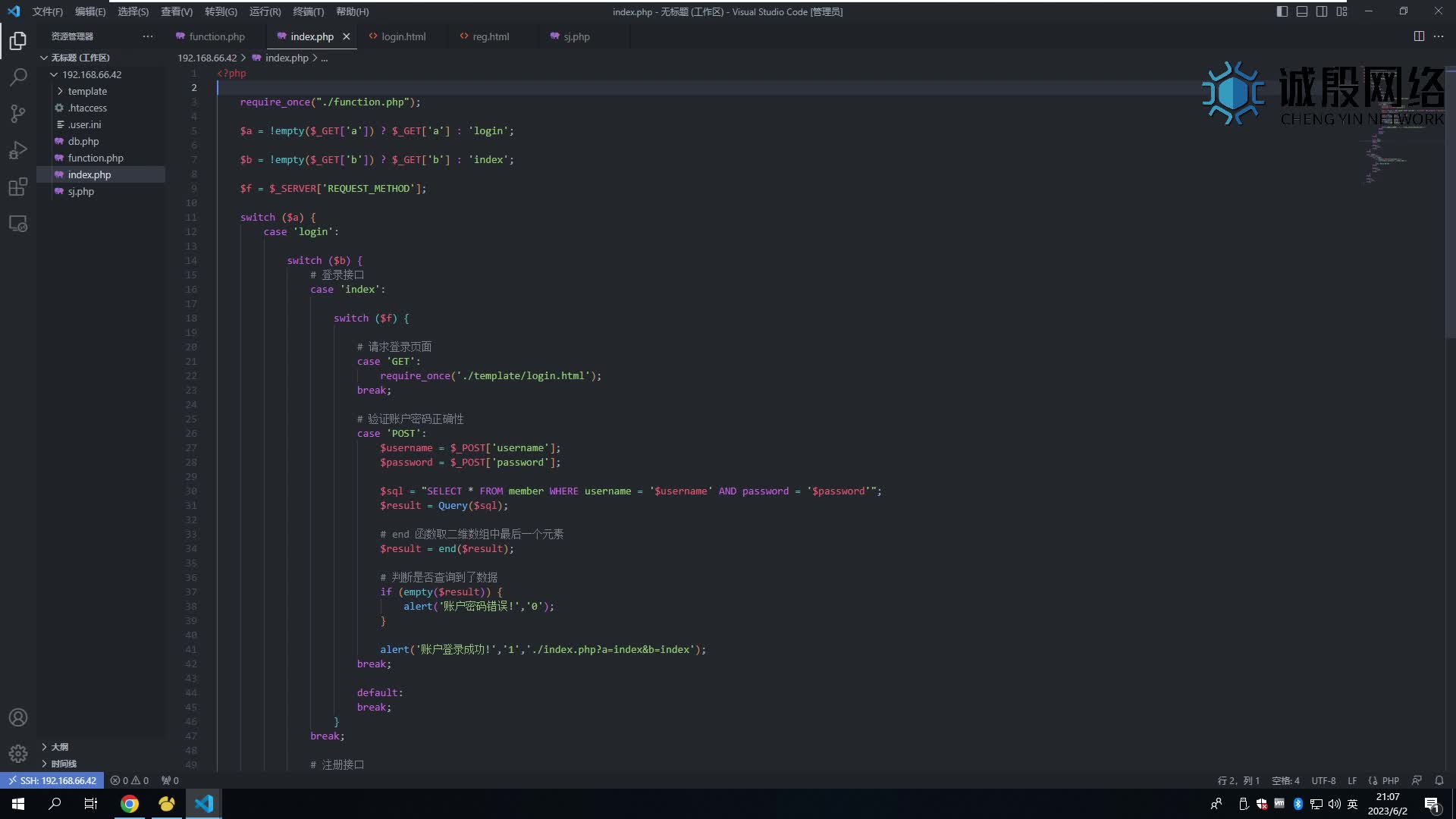

Burp如何看是否爆破成功?

第一种:根据返回包的大小不同判断

因为当爆破成功,爆破失败 两种情况的时候,一般来说他们响应包大小是不一致的,我们可以观察响应包的大小来判断其是否爆破成功。

![图片[13]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658264.png)

通过点击length 进行 倒叙排列 + 正序排列,从而能分辨出来那些成功,那些是失败的。

第二种:根据响应包中的状态码判断

因为当有的登录框登陆成功以后,会使用header 中的 Location方法302进行跳转,那么响应包中的状态码一般就为:302,而错误的错误包,则为 200 ,通过此种方式也是可以辨别那一条是登陆成功的。但是前提是对方后台使用localtion方法进行跳转。

![图片[14]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658963.png)

第三种:通过匹配响应中的特定字符串

打开options

![图片[15]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658922-1.png)

鼠标左键,勾选提示账户名或者密码错误的内容,选中他们。点击OK

![图片[16]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658727.png)

也可以进行识别。回到Result页面

![图片[17]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658459.png)

可以看到错误的内容,和正确的内容是不一致的。

![图片[18]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658841.png)

点击上面的排序,就能快速筛查内容进行排序。

第四种:匹配特定字符串

输入你要查找的特征字符集内容,并且勾选按钮

![图片[19]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658460.png)

然后回到Result

![图片[20]-BurpSuite进行后台管理员账户密码爆破-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207120658577.png)

当内容如果存在,则会在后方出现一个小勾,代表该返回包有你需要的指定内容。

暂无评论内容