接到一个案件,冒充公检法类型,渗透之后获取到了数据库+Web后端源码+APP,现如今需要复盘他的整个环境,就有了下面的内容。

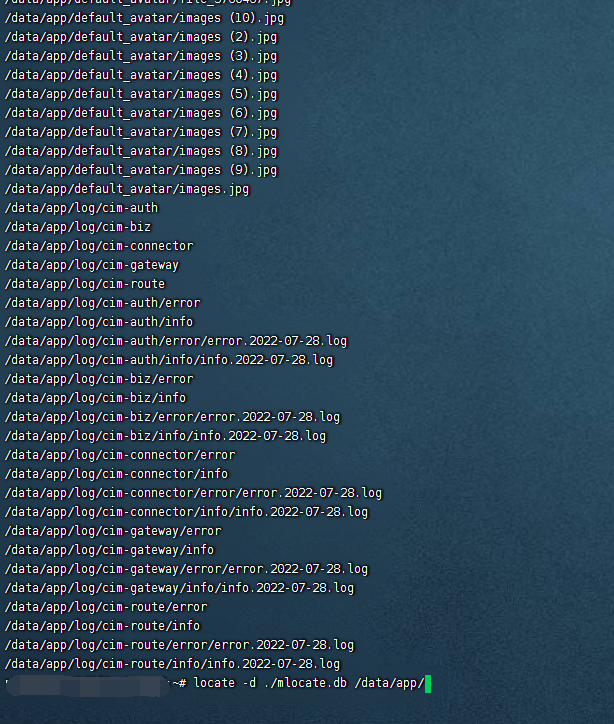

环境介绍:

- 系统:Windows2012

- 脚本:ASP.NET

- 数据库:SQL server

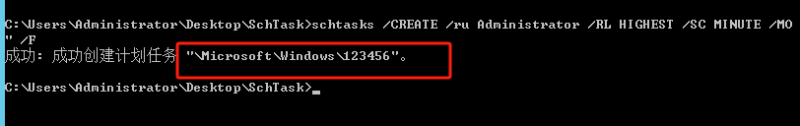

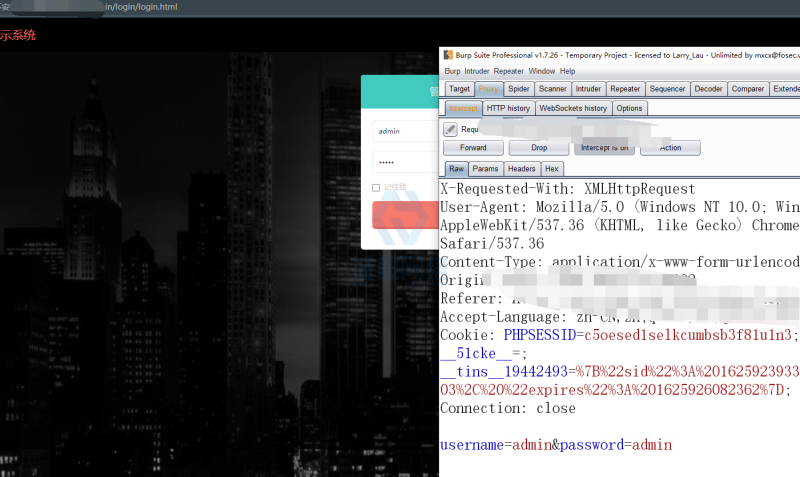

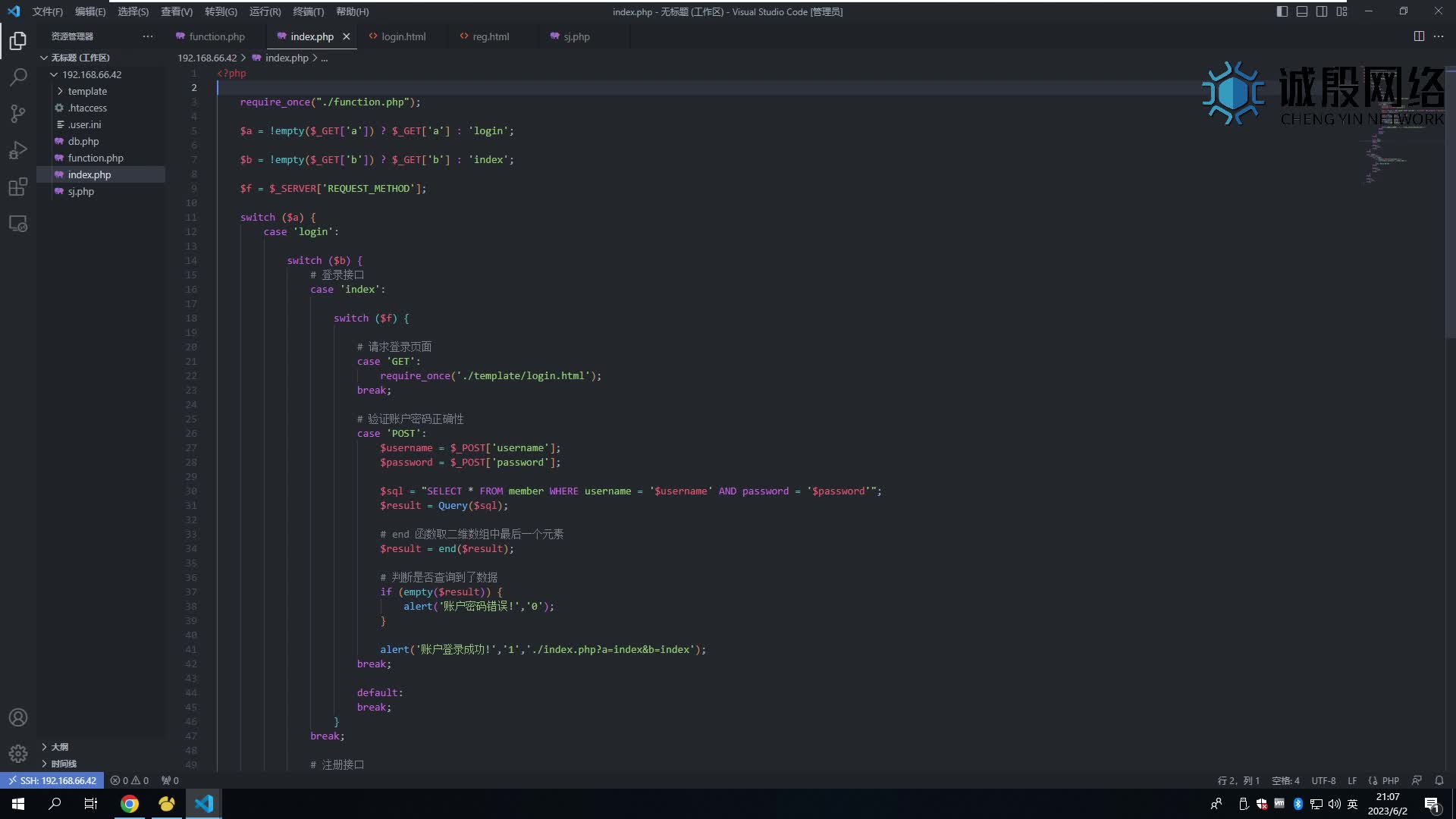

Web后端

![图片[1]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638179360-229227-image.png)

![图片[2]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638179375-480910-image.png)

![图片[3]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638179381-964636-image.png)

Web后端搭建起来不难,选择 .NET2,然后配置好数据库即可。

![图片[4]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638179488-875436-image.png)

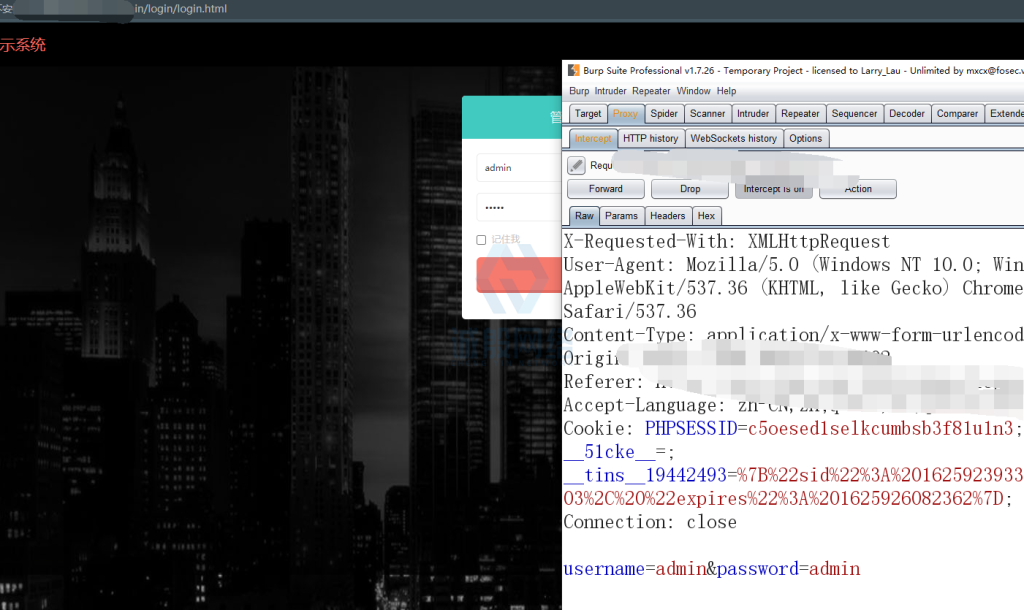

APP端

安卓APP可以看作为一个木马,Web后端主要用于控制安卓APP进行相应的操作,这款APP支持:通讯录窃取+短信窃取+照片窃取+网银窃取+发送短信+删除短信的功能,说白了就是直接相当于获取你收到的短信,然后进行转账。

首先我们下载他的APP,进行反编译。这里我们需要用到APKTool进行操作。

一定要安装 安装 JDK ,安装的 JAR 的话会出问题

![图片[5]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638179709-585950-image.png)

java -jar apktool.jar d C:\Users\Administrator\Desktop\KCOCDDFFFEZ.apk

解码后的文件夹在以下目录

![图片[6]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638179943-322232-image.png)

然后我将其移动到桌面。

![图片[7]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638179988-836391-image.png)

接着把这个目录拖入到 Vscode 之中,然后搜索 涉案的IP地址,或者域名地址

![图片[8]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638180048-399387-image.png)

![图片[9]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638180100-993226-image.png)

修改后保存,接着我们开始重新打包为APP。

java -jar apktool.jar b C:\Users\Administrator\Desktop\KCOCDDFFFEZ\

![图片[10]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638180253-875594-image.png)

打包完成后,我们的文件会在所打包目录的 dist 目录之中。

![图片[11]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638180285-445305-image.png)

紧接着这个APP还不能使用,我们需要给APP加入签名,因为APP没有签名是安装不上的。

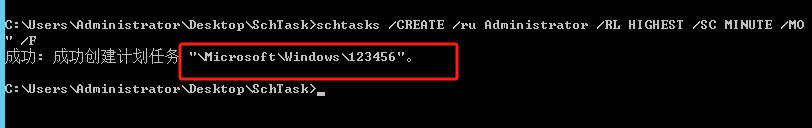

创建签名

来到 jdk 的 Bin 目录

![图片[12]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638180391-370726-image.png)

![图片[13]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638180412-268900-image.png)

紧接着开始执行下面创建签名命令。

keytool -genkey -alias key.keystore -keyalg RSA -validity 20000 -keystore key.keystore

密码输入要记住,以免忘记了密码。

![图片[14]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638180745-662792-image.png)

创建的 key.keystore 将会被存储在bin目录之中。

![图片[15]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638180784-735356-image.png)

对APK开始进行签名

jarsigner -verbose -keystore key.keystore -signedjar New.apk C:\Users\Administrator\Desktop\KCOCDDFFFEZ\dist\KCOCDDFFFEZ.apk key.keystore

New.apk 为生成后的APK名称

![图片[16]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638180984-883818-image.png)

ok之后

![图片[17]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638181004-51996-image.png)

新的APK将会存在于当前目录之中,这个时候APK将会开始往我们指定的IP进行数据回传。

夜神模拟器测试

![图片[18]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638181097-998423-image.png)

后台显示在线

![图片[19]-复盘冒充公检法的违法犯罪网站+APP修改数据回传地址-赤道学院](https://file.hackdor.com/webfile/2025/10/1638181174-23526-image.png)

Ok,复盘完成!

暂无评论内容